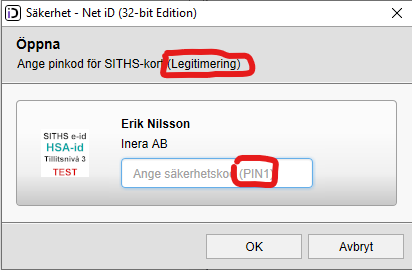

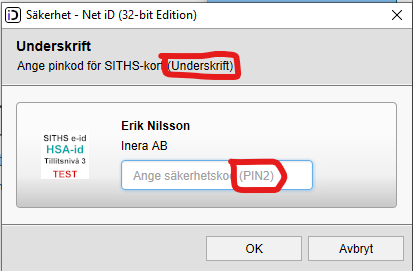

Vid användning av SITHS och autentiseringslösningar baserade på dubbelriktad TLS (mTLS) finns funktioner som gör att pin-koden för legitimering inte behöver anges vid varje ny begäran om legitimering/autentisering Detta är ett måste för användarupplevelsen vid exempelvis inloggning till Windows. Det har också gett ett mervärde vid inloggning till tjänster som inte följer Referensarkitekturen för Identitet- och åtkomsthantering eftersom användaren inte behöver ange sin pin-kod upprepade gånger eller när man ska logga in i en annan tjänst som hanterar autentisering via samma AD-miljö som den AD-miljö som hanterar användarens inloggning till själva Windows-datorn. I referensarkitekturen baseras Single Sign-On (SSO) upplevelsen på att man utfärdar identitetsintyg som är giltiga för inloggning i flera tjänster som använder samma IdP (enligt standarderna SAMLv2 eller OIDC). Pin-cache är aktiverad som default enligt: Applikation | Autentiseringsmetod | PIN-SSO |

|---|

Net iD Enterprise* | mTLS | Ja | SITHS eID-app för Windows MD (MD=Minidriver, dvs. paket som innehåller SAC minidriver för att hantera stödet för autentiseringsmetoden mTLS) | mTLS | Ja | OOB** | Nej | SITHS eID-app för macOS | mTLS | Nej | OOB | Nej | SAC minidriver för Linux | mTLS | Nej |

* Paketeringar av Net iD Enterprise under Ineras licens ** Pin-cache för mTLS aktiveras både vid första inloggningen med mTLS via SAC minidriver OCH i samband med den första inloggningen användaren gör i SITHS eID-appen över autentiseringslösningar baserade på out-of-band. Out-of-band använder sig dock INTE av pin-cachen själv utan den aktiveras bara för mTLS. Referenser |