...

| Expandera | ||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||

|

...

Översikt

SITHS har två olika autentiseringslösningar:

Inloggning via dubbelriktad TLS (mTLS):

Användare - för legitimering och underskrift av användare med hjälp av Net iD Enterprise eller SITHS eID-appen för Windows i MD-paketering

MD-paketen innehåller SAC minidriver som står för stödet för autentiseringsmetoden mTLS

Servrar - för identifiering av tjänster vid kommunikation mellan IT-system

Inloggning via separat säkerhetskanal (Out-of-band): för legitimering och underskrift av en användare med hjälp av SITHS eID-apparna

...

Denna autentiseringslösning har historiskt tillhandahållits via Net iD Enterprise, men kommer under hösten 2022 även levereras som en del av SITHS eID-appen för Windows.

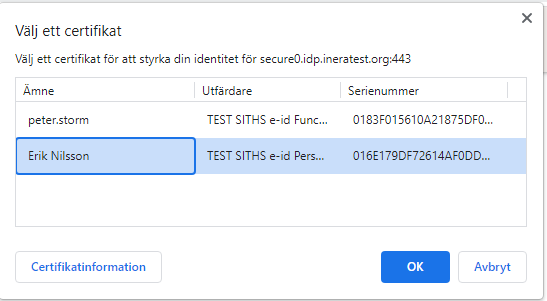

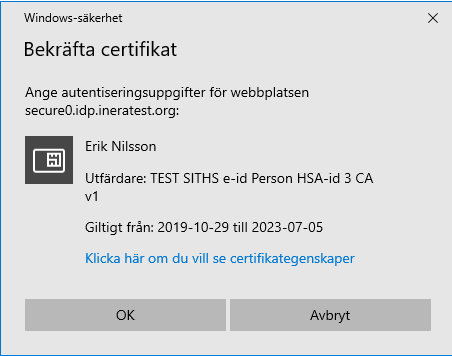

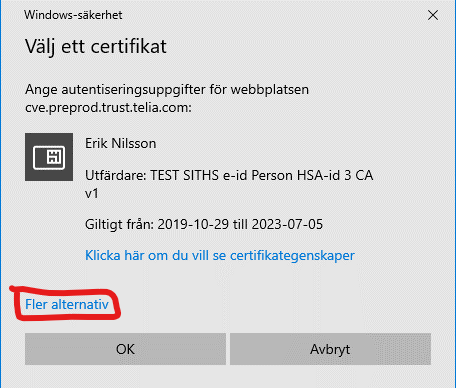

I denna lösning lagras certifikaten på det smarta kortet och importeras till Windows certifikatlagring. Vid inloggning integrerar sedan tjänsten mot operativsystemets och webbläsarens inbyggda funktioner för att be användaren välja ett certifikat som hen vill använda vid legitimering.

...

| Expandera | ||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||

Vid användning av SITHS och autentiseringslösningar baserade på dubbelriktad TLS (mTLS) finns funktioner som gör att pin-koden för legitimering inte behöver anges vid varje ny begäran om legitimering/autentisering Detta är ett måste för användarupplevelsen vid exempelvis inloggning till Windows. Det har också gett ett mervärde vid inloggning till tjänster som inte följer Referensarkitekturen för Identitet- och åtkomsthantering eftersom användaren inte behöver ange sin pin-kod upprepade gånger eller när man ska logga in i en annan tjänst som hanterar autentisering via samma AD-miljö som den AD-miljö som hanterar användarens inloggning till själva Windows-datorn. I referensarkitekturen baseras Single Sign-On (SSO) upplevelsen på att man utfärdar identitetsintyg som är giltiga för inloggning i flera tjänster som använder samma IdP (enligt standarderna SAMLv2 eller OIDC). Pin-cache är aktiverad som default enligt:

** Pin-cache för mTLS aktiveras både vid första inloggningen med mTLS via SAC minidriver OCH i samband med den första inloggningen användaren gör i SITHS eID-appen över autentiseringslösningar baserade på out-of-band. Out-of-band använder sig dock INTE av pin-cachen själv utan den aktiveras bara för mTLS. Referenser |

...

| Expandera | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

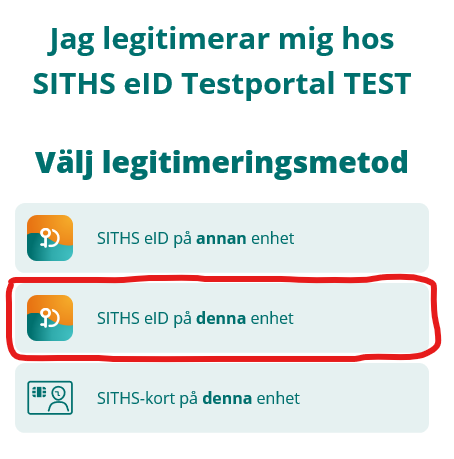

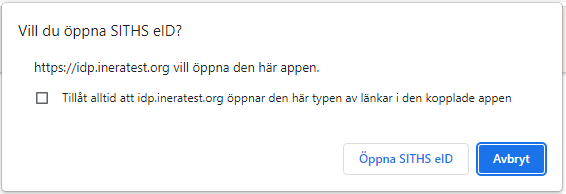

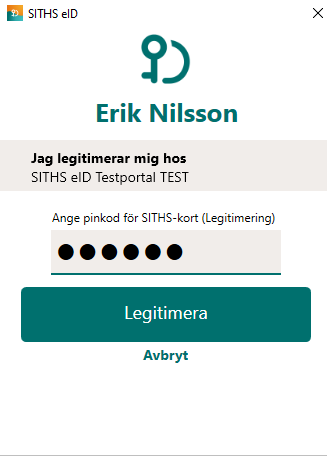

Out-of-band - SITHS eID på denna enhet

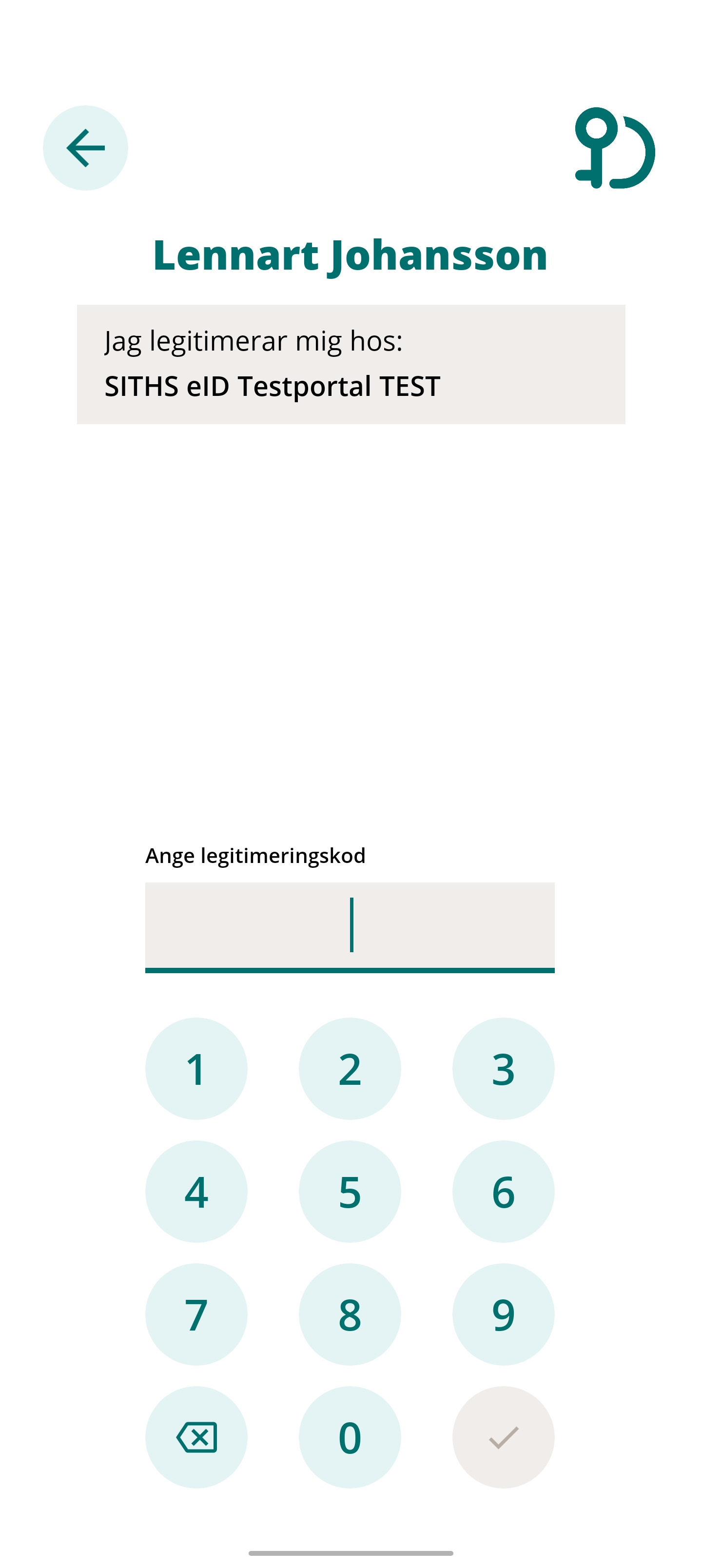

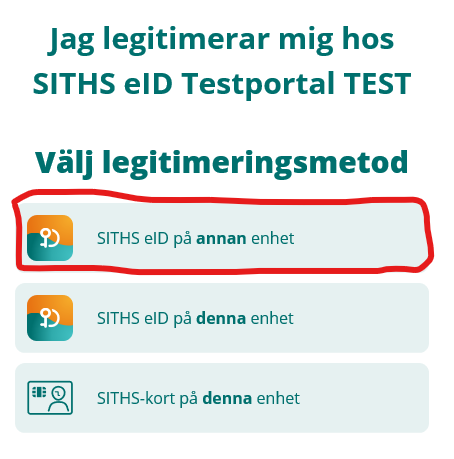

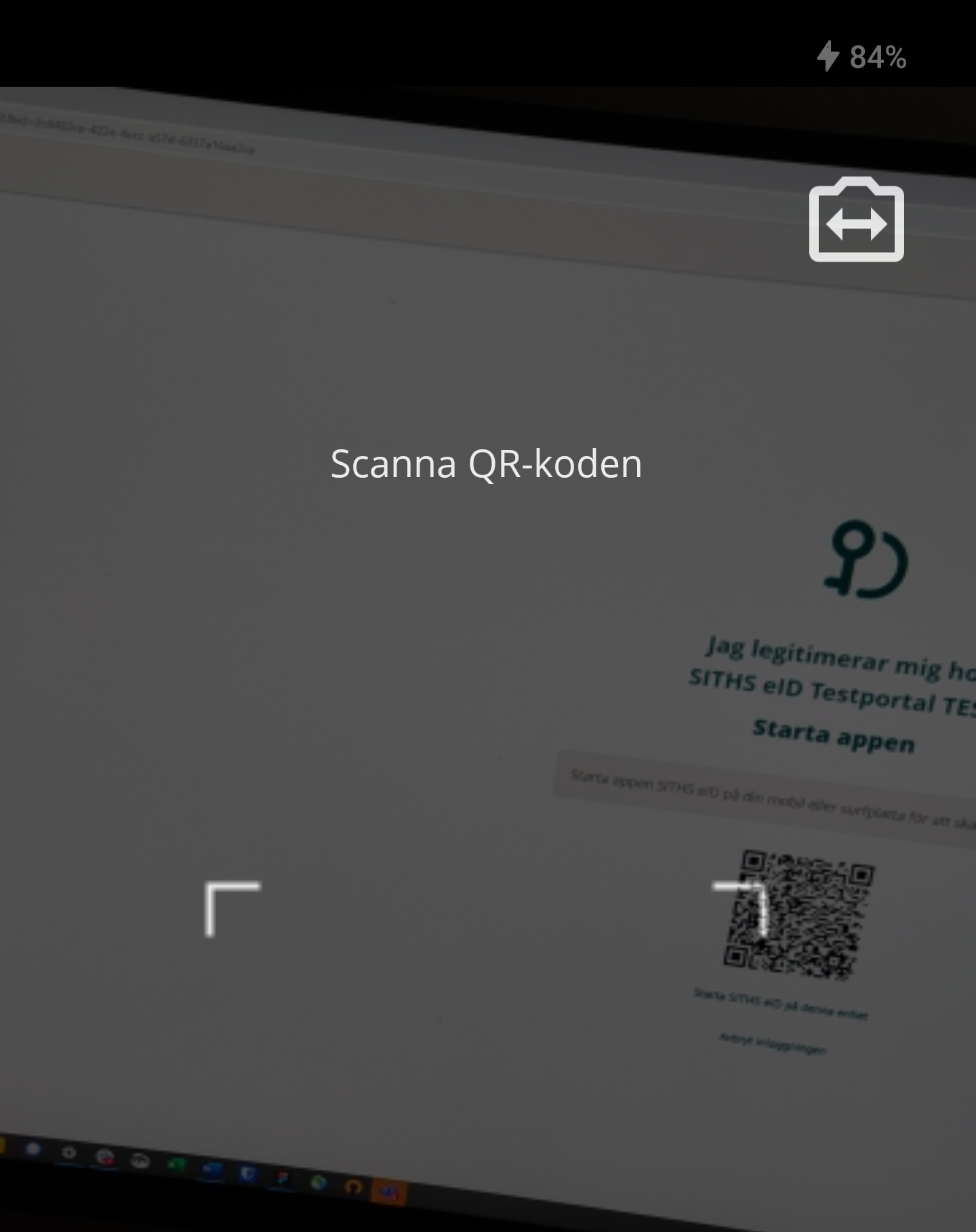

Out-of band - SITHS eID på annan enhet

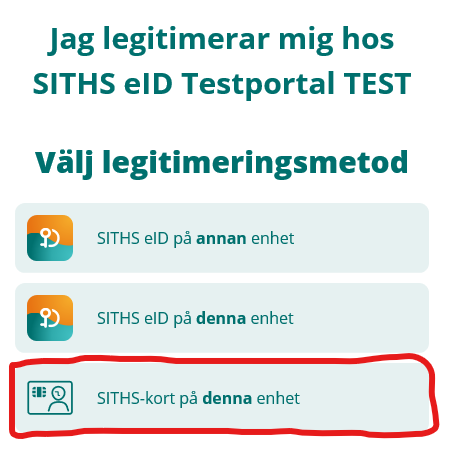

Dubbelriktad TLS/Mutual TLS (mTLS) - SITHS-kort på denna enhet

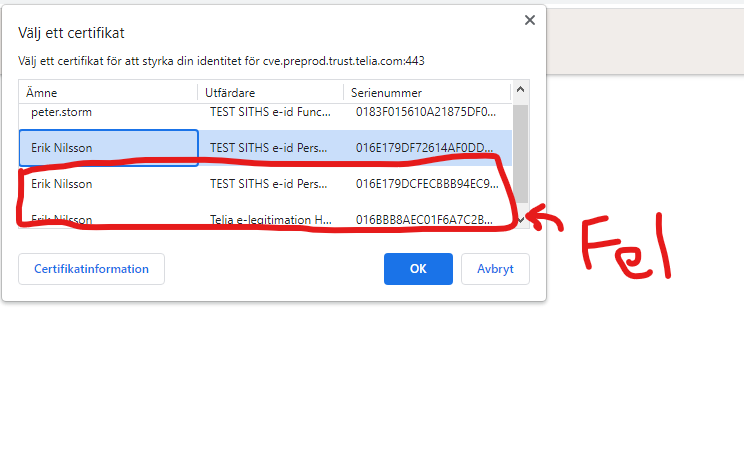

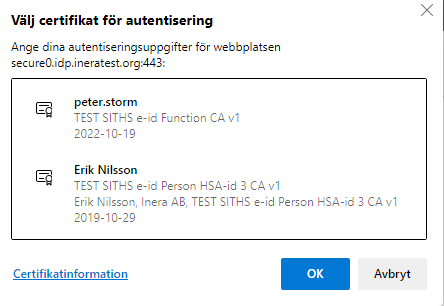

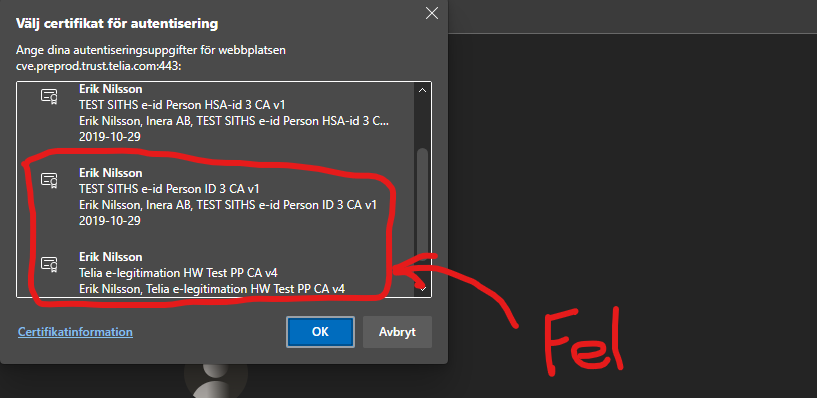

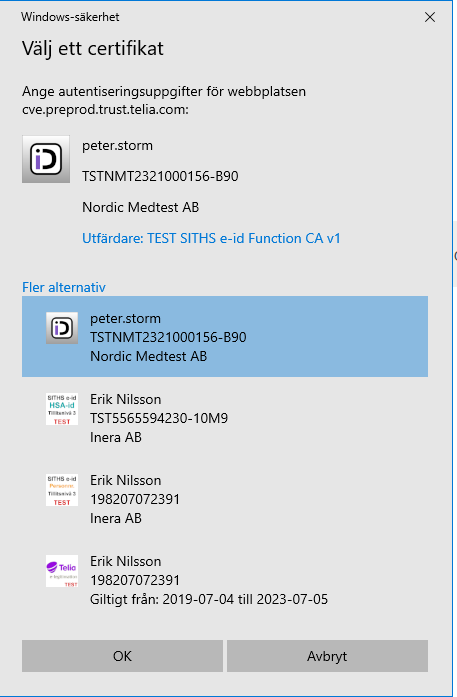

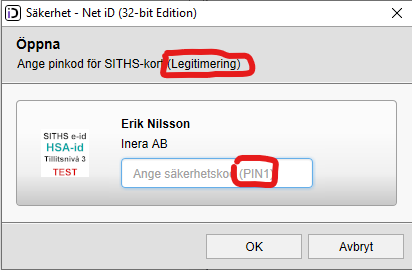

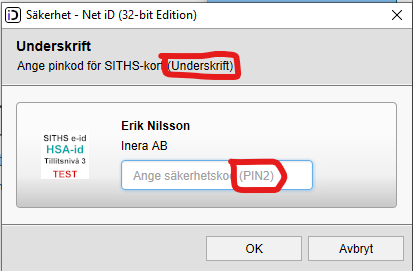

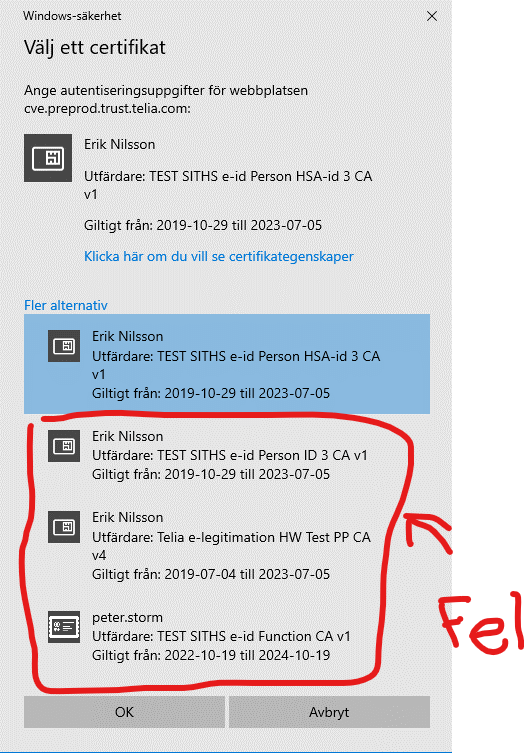

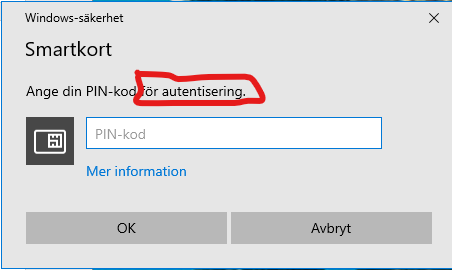

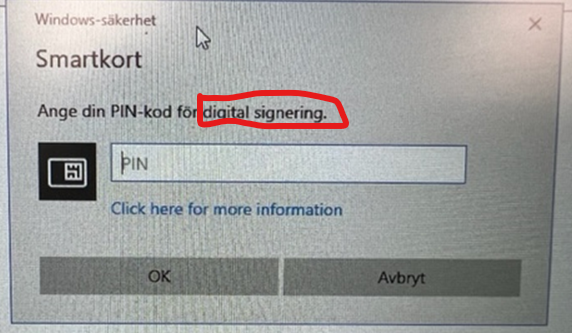

Eventuellt val av metod i IdP Certifikatväljare: Google Chrome Certifikatväljare: Microsoft Edge Certifikatväljare: Internet Explorer 11 och IE11-mode i Edge Svårt att se vad som är rätt: Svårt att se vad som är rätt (men lite lättare): PIN-dialog (samma för alla) Legitimering Underskrift

Dubbelriktad TLS/Mutual TLS (mTLS) - SITHS eID för Windows MD (SAC minidriver)

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||