...

| Expandera | ||||||||

|---|---|---|---|---|---|---|---|---|

| ||||||||

|

| Expandera | ||||||

|---|---|---|---|---|---|---|

| ||||||

|

|

Sammanfattning

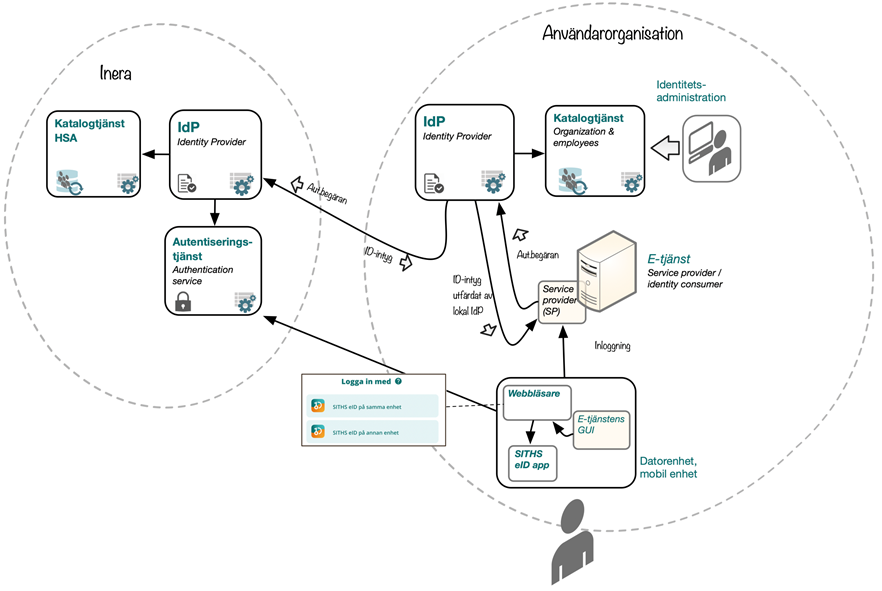

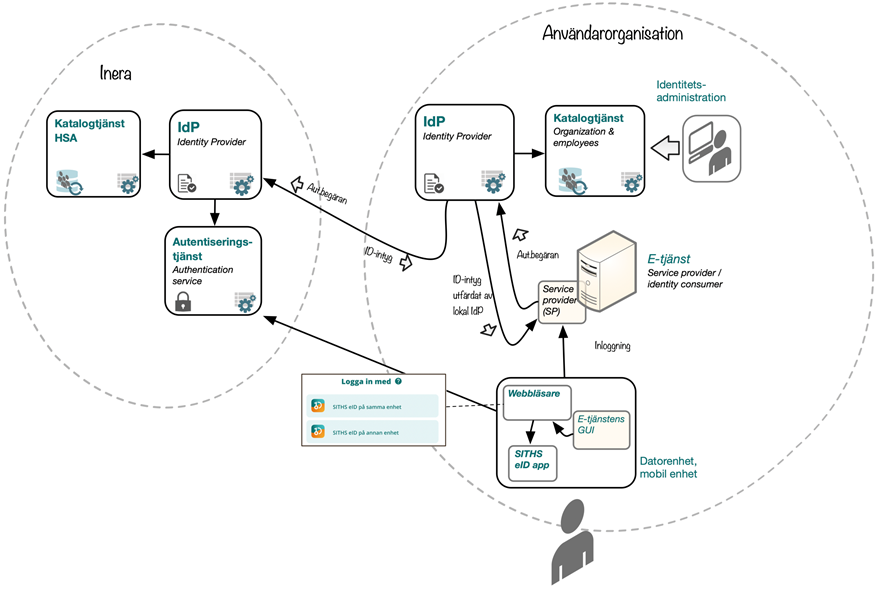

Ineras IdP syftar till att erbjuda vårdgivare och dess vårdsystem en säker autentisering av aktörer/vårdpersonal för olika behov. Ineras IdP tillhandahåller s.k. single sign on (SSO) inom webbapplikationer enligt väl definierade standarder, så som SAML Web SSO Profile samt OpenID Connect. E-tjänst och system används synonymt i följande dokument.

...

Anslutning till IdP kan ske direkt för en e-tjänst, men det går också att ansluta en lokal IdP som en proxy till Ineras IdP. För jämförelse mellan olika anslutningsmönster, se Att ansluta e-tjänster för autentisering med SITHS eID.

För att anslutande e-tjänst skall få ut ytterligare användarattribut måste slutanvändare som skall autentiseras existera i den nationella HSA-katalogen. Beroende på vilka attribut som efterfrågas för en aktör kan eventuella val behöva göras i inloggningsflödet. Exempel på detta är medarbetaruppdrag och/eller autentiseringsmetod.

De e-tjänster som vill nyttja elektronisk underskrift kan ansluta till Underskriftstjänsten. I och med denna anslutning möjliggörs autentisering för underskrift via Ineras IdP, se Underskriftstjänsten /wiki/spaces/UST/pages/3475212609.

Exempel på e-tjänsts anslutning till Ineras IdP som Service Provider och med ny auteniseringsmetod och klient:

...

Ineras IdP är tillgänglig från både internet och Sjunet med samma instans och domän (se Adresser och portar nedan).

Se Nätverksinställningar för IAM- tjänster inom identitet och åtkomst för gemensam nätverksteknisk information för alla IAM-tjänsterna (IdP, Autentiseringstjänsten, Utfärdandeportalen, etc.), inklusive information om Sjunet-routing.

...

| Info |

|---|

Observera att Ineras lokala IdP inte kan agera proxy IdP |

Användning av iframes

...

Adresser och portar

| Ankare | ||||

|---|---|---|---|---|

|

Se Nätverksinställningar för IAM- tjänster inom identitet och åtkomst för gemensam nätverksteknisk information för alla IAM-tjänsterna (IdP, Autentiseringstjänsten, Utfärdandeportalen, etc.) och övriga tjänster.

...

- ordna med brandväggsöppningar mot Autentiseringstjänsten (Nätverksinställningar för IAM- tjänster inom identitet och åtkomst),

- säkerställa att slutanvändarna använder en webbläsare (för att anropa IdP) på ett sätt som möjliggör för autostart av SITHS eID-appen (se även nedan samt SITHS eID Appväxling - Exempel för inbäddade webbläsare),

- informera och eventuellt utbilda slutanvändarna i användningen av appar/mobila enheter samt

- distribuera appar, (inklusive att över tid säkerställa förmåga till robust testning och uppdatering)

För mer detaljerad information om autentiseringsmetoderna för "SITHS eID på denna respektive annan enhet" och vilka krav som ställs på anslutande organisationer, se Anslutningsguide till AutentiseringstjänstenAutentiseringstjänst SITHS.

Användarval av autentiseringsmetod

...

| Expandera | ||

|---|---|---|

| ||

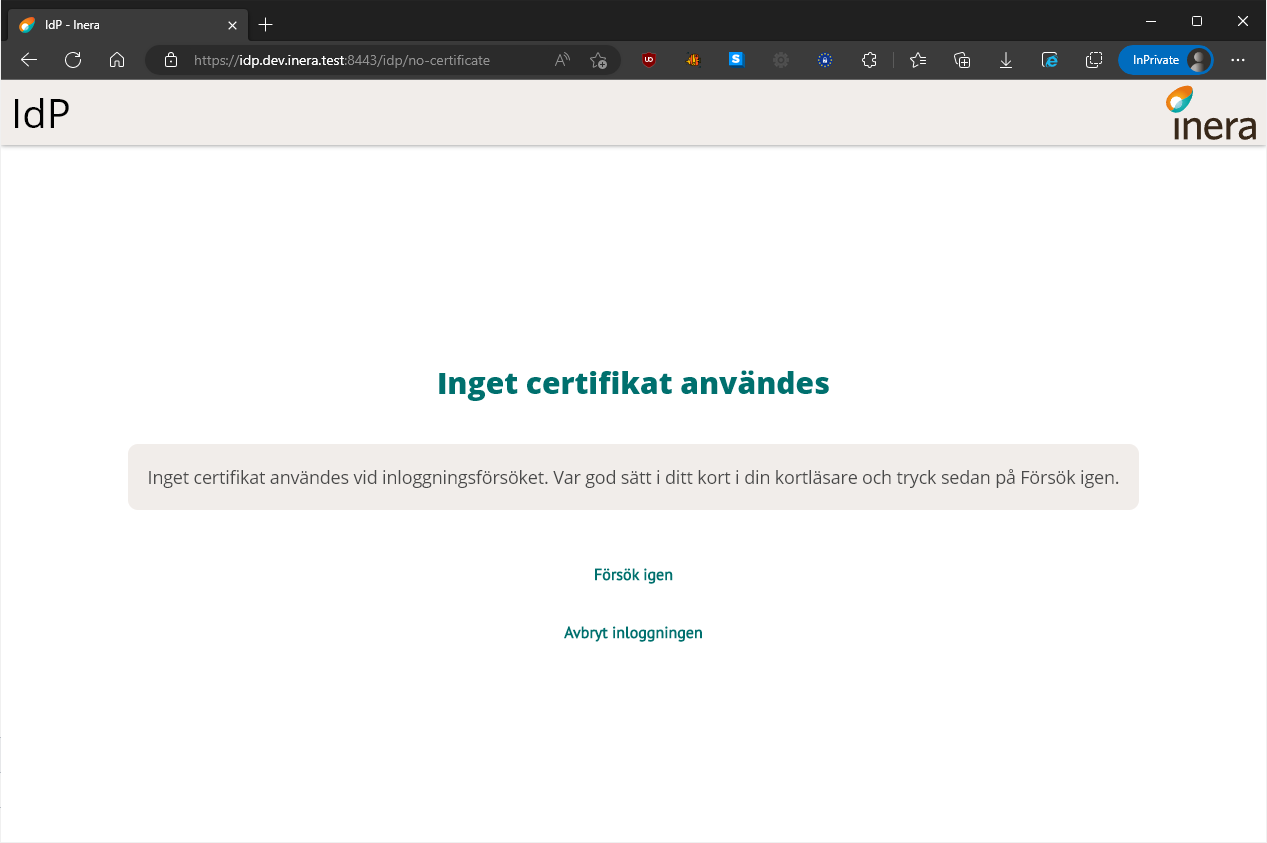

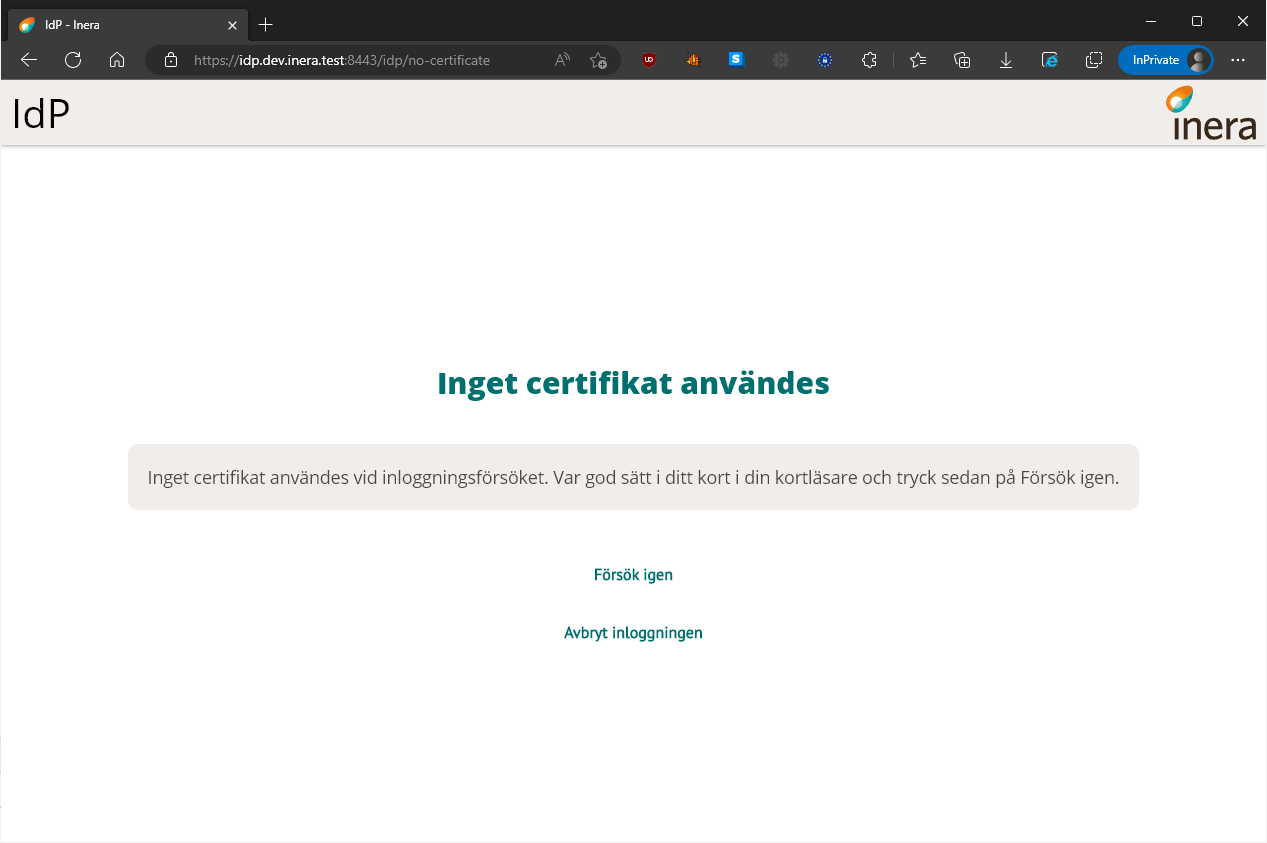

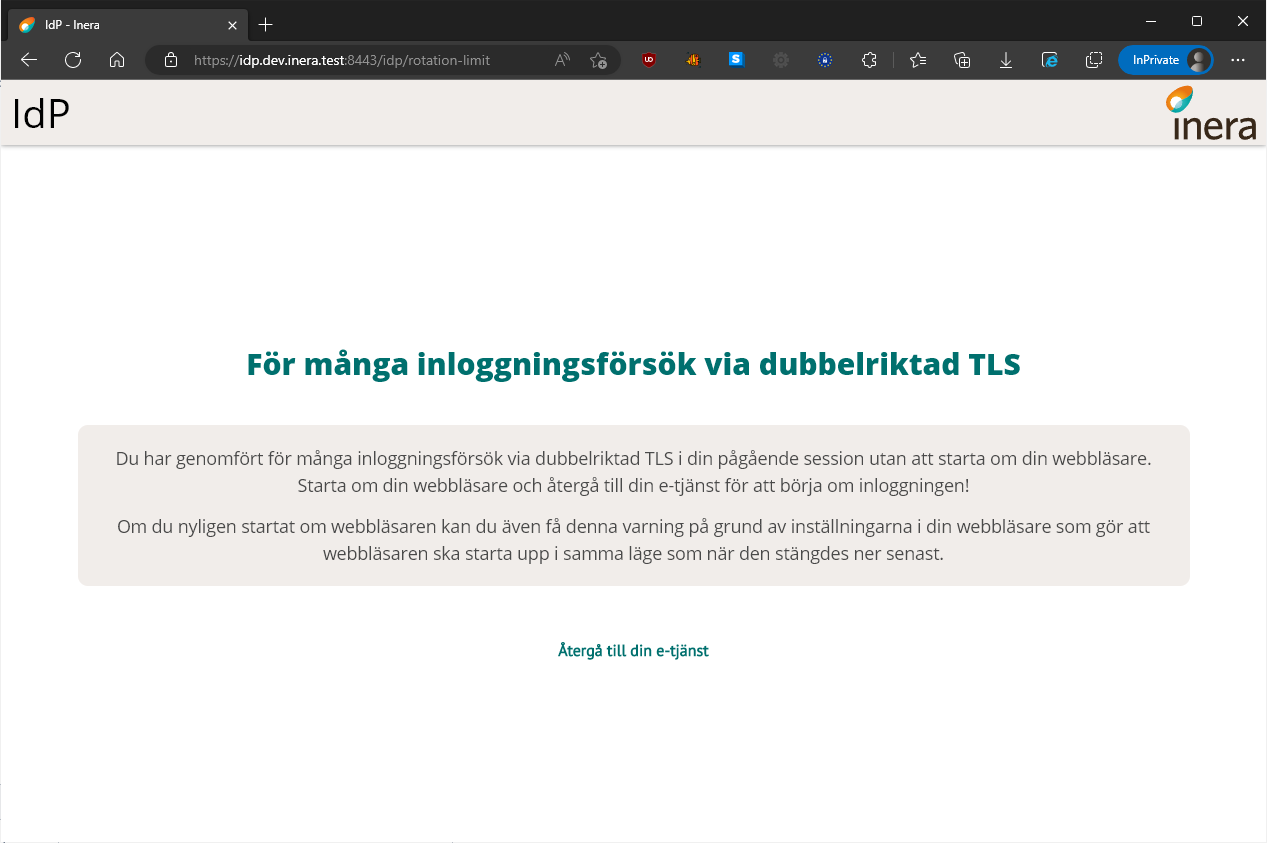

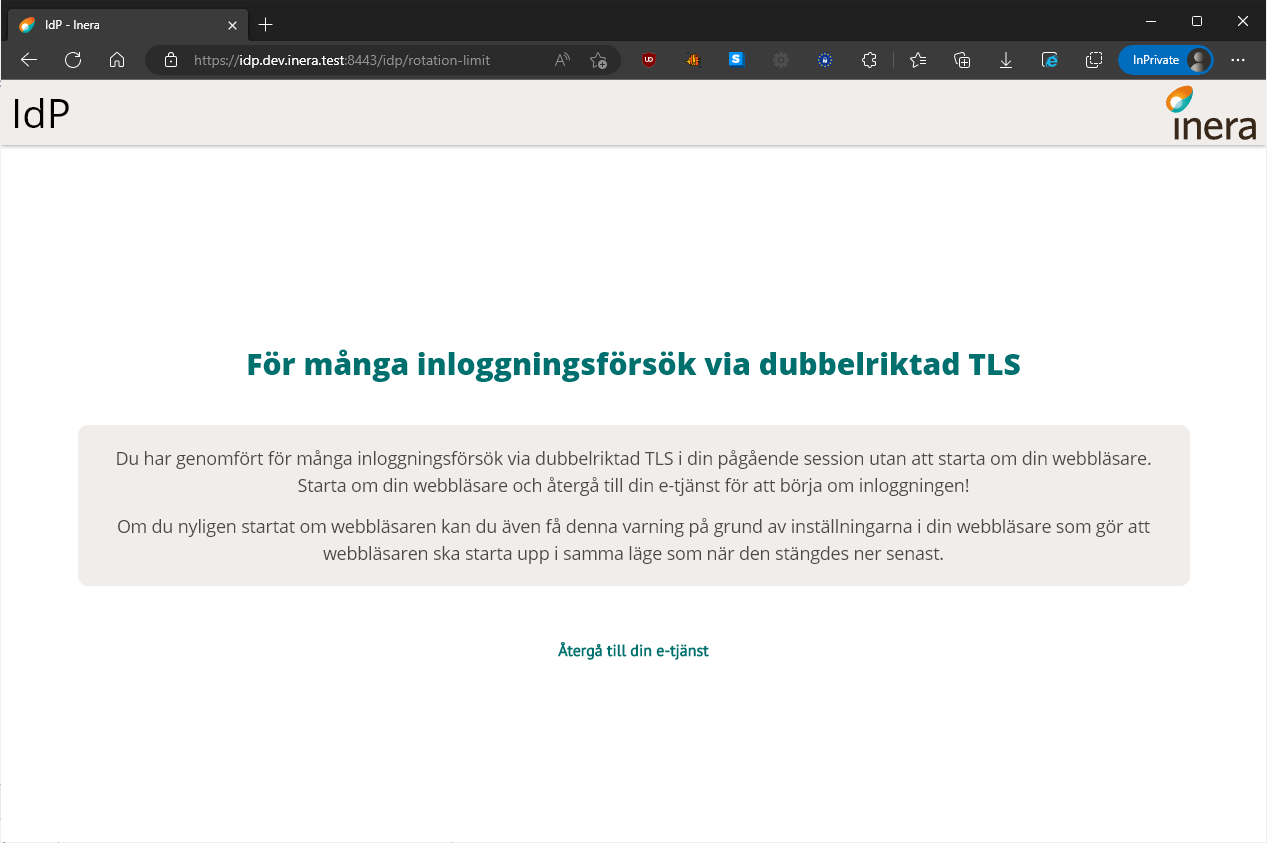

För att säkerställa att användaren måste välja ett certifikat när SITHS-kort på denna enhet används dirigerar IdP:n användaren om till olika subdomäner vid varje inloggningsförsök i den pågående webbläsarsessionen. OM användaren inte valde något certifikat, t ex. inte hade sitt SITHS-kort i kortläsaren, visas denna dialog och användaren får ett nytt försök genom att välja Försök igen. OM användaren har kommit till maxvärdet för antalet inloggningsförsök innan webbläsaren måste startas om (i skrivande stund 25 försök för IdP som driftas av Inera) visas denna dialog och användaren måste starta om webbläsaren för att starta om antalet försök. OBS! Logiken med att användaren alltid får 25 inloggningsförsök är beroende av att användarens webbläsare INTE har inställningen för att öppna flikar från föregående session aktiverad (se exempel nedan). Inställningen gör att räknaren i cookien för vilken endpoint/domännamn användaren ska hamna på inte nollställs korrekt. Användaren kommer såldes att fortsätta på det värde som webbläsaren senast hade och nollställas först när den når maxvärdet (25) och användaren då startar om webbläsaren. Rent praktiskt innebär det att användaren istället för 25st nya försök kommer ha färre försök på sig innan meddelandet ovan om För många inloggningsförsök via dubbelriktad TLS presenteras. |

SITHS eID på denna/annan enhet - Out-of-band authentication (OOB)

...