...

...

...

| Expandera | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||

|

| Observera | ||

|---|---|---|

| ||

Från och med rapporteras Ineras IdP:er LoA 2 för reservkort istället för LoA 3. Detta kan kräva anpassning av SP. |

...

| Info |

|---|

Om endast en metod är aktiv för given e-tjänst så ställs användaren inte inför något val av autentiseringsmetod. |

| Info |

|---|

Om metoden SITHS-kort på denna enhet är vald, kommer metoden att synas på mobila enheter, det kommer dock inte att fungera. Autentiseringslösningen baserar sig dock på dubbelriktad TLS (mTLS), vilket inte fungerar tillsammans med SITHS. Om man vill försäkra sig om att det detta inte händer bör man definiera en egen SP-ingång som uteslutande visar SITHS eID-metoderna och som man hänvisar användare av Mobila enheter till. |

Aktivering av ny autentiseringsmetod som använder SITHS eID-klienterna görs vid ifyllande av förstudiemall version 3.x, både för nya anslutningar samt befintliga. Se den generella rutinen för livscykelhanteringen ovan

...

För mer detaljerad information om de nya autentiseringsmetoderna autentiseringsmetoderna för "SITHS eID på denna respektive annan enhet" och vilka krav som ställs på anslutande organisationer, se Anslutningsguide till Autentiseringstjänsten.

...

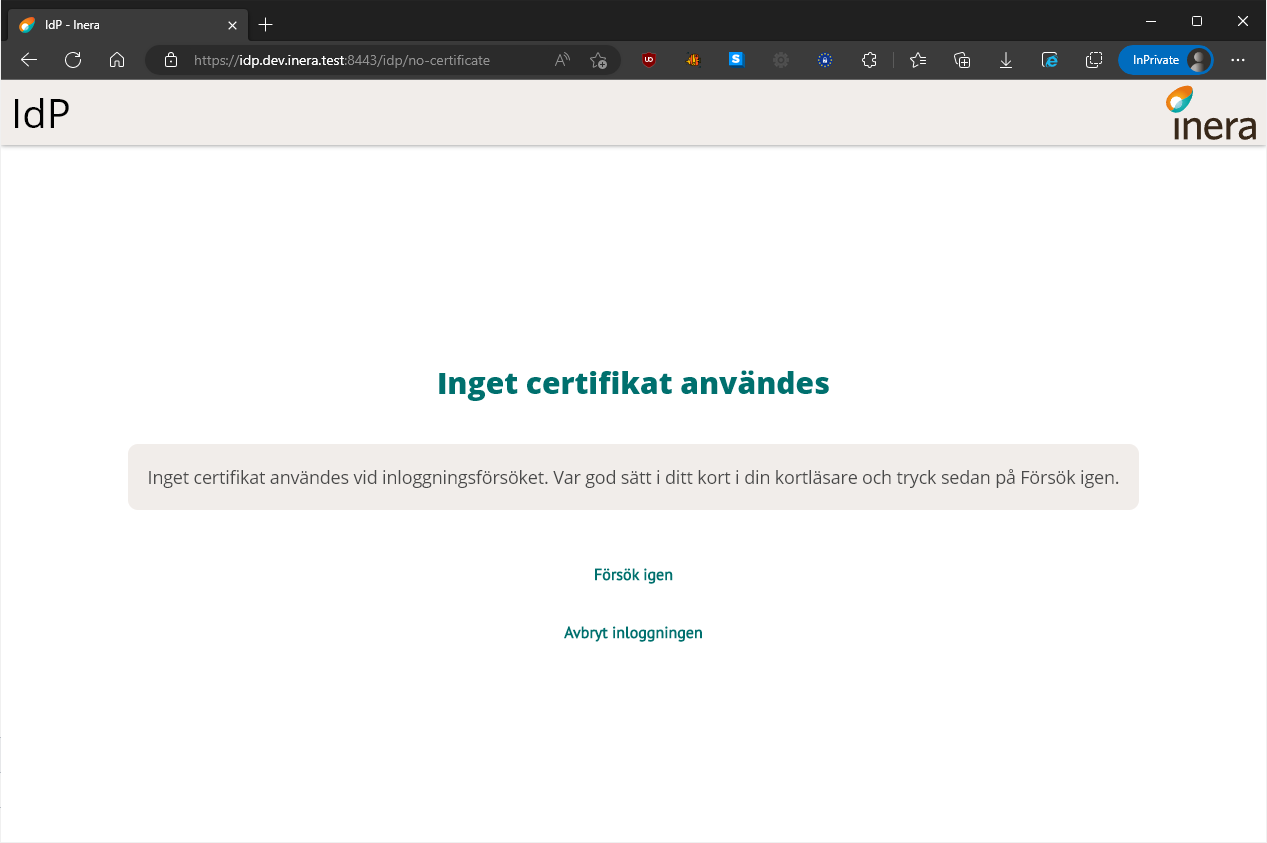

OM användaren inte valde något certifikat, t ex. inte hade sitt SITHS-kort i kortläsaren, visas denna dialog och användaren får ett nytt försök genom att välja Försök igen.

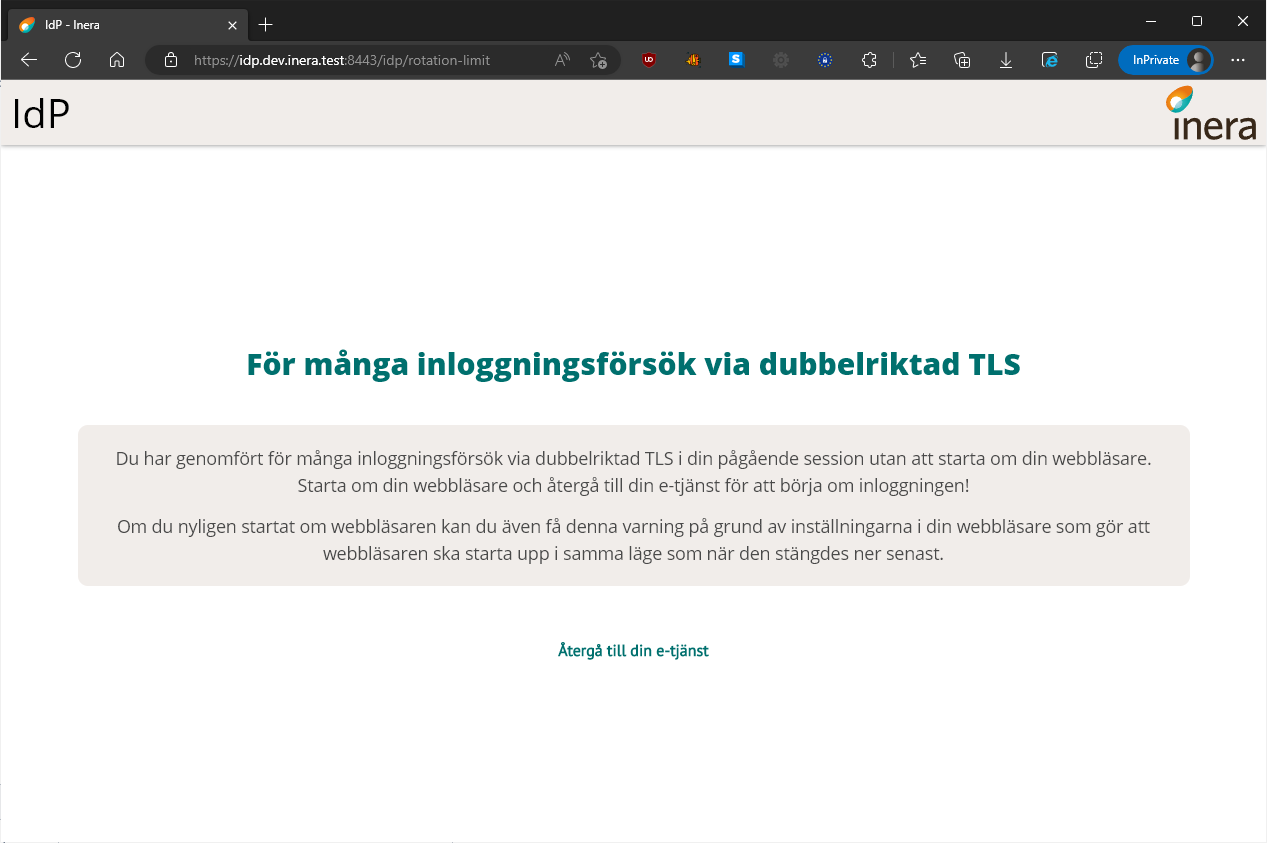

OM användaren har kommit till maxvärdet för antalet inloggningsförsök innan webbläsaren måste startas om (i skrivande stund 25 försök för IdP som driftas av InerasInera) visas denna dialog och användaren måste starta om webbläsaren för att starta om antalet försök.

OBS!

Logiken med att användaren alltid får 25 inloggningsförsök är beroende av att användarens webbläsare INTE har inställningen för att öppna flikar från föregående session aktiverad (se exempel nedan). Inställningen göra gör att räknaren i cookien för vilken endpoint/domännamn användaren ska hamna på inte nollställs korrekt. Användaren kommer såldes att fortsätta på det värde som den hade senast aktuellt webbläsaren användes mot IdPwebbläsaren senast hade och nollställas först när den når maxvärdet (25) och användaren då startar om webbläsaren. Rent praktiskt innebär det att användaren istället för 25st nya försök kommer ha färre försök på sig innan meddelandet ovan presenteras. Dock kommer det att fungera om hen då startar om webbläsaren ännu en gång i enlighet med uppmaningenovan om För många inloggningsförsök via dubbelriktad TLS presenteras.

SITHS eID på denna/annan enhet

Förutsätter att användaren har någon eller båda av:

- SITHS eID-app för Mobil och ett nedladdat Mobilt SITHS eller

- SITHS eID-app för Windows och ett SITHS-kort.

För detaljerad information kring de nya autentiseringsmetoderna och hur de fungerar i klienterna, se respektive användarhandbok

...

När ett val behöver göras finns det ett flertal scenarion att förhålla sig till. Dessa finns specifierade här nedan.

Användaren har ett tjänste-id utan uppdrag

I detta fall kommer IdP:n automatiskt välja tjänste-id:t. I praktiken innebär det att användaren inte kommer bli presenterad med något val i webbläsaren.

Användaren har flera tjänste-id:n där inget tjänste-id har medarbetaruppdrag

I det här fallet har inget av användarens tjänste-id:n några uppdrag kopplade till sig. När detta inträffar får användaren en vy presenterad för sig där endast ett tjänste-id kan väljas.

Användaren har ett tjänste-id med ett medarbetaruppdrag

När detta fall inträffar väljer IdP:n automatiskt tjänste-id:t och det tillhörande uppdraget. I praktiken innebär det att användaren inte kommer bli presenterad med något val i webbläsaren.

Användaren har ett tjänste-id med flera medarbetaruppdrag

I det här fallet kommer användaren få välja bland alla uppdrag som finns kopplade till användarens tjänste-id. Notera i bilden nedan hur HSA-id:t i kolumnen längst ut till höger är detsamma för alla uppdrag.

...

OBS! Vid uppgraderingen till IdP 2.3 är visningsnamnet för OIDC-anslutningarna initialt systemets visningsnamn. IdP sakner saknar information kring vilken den anslutande organisationen är i tidigare versioner av IdP:n och kommer behöva kompletteras allt eftersom.

...

Exempel: Användaren är inloggad i System A sen 59 minuter tillbaka och väljer att öppna System B i webbläsaren. Användaren blir inloggad i System B men SSO-sessionens giltighetstid utökas inte. När användaren öppnar System C i webbläsaren efter 61 minuter kommer användaren behöva logga in igen. När användaren väljer att logga ut eller stänger ner webbläsaren försvinner SSO-sessionen.

Användarklienter

SITHS eID-klienter

Mobilklienterna laddas ner via App Store eller Google Play. Windowsklienten tillgängliggörs under SITHS eID Windowsklient och organisationer kan välja att distribuera den själva eller att dela länken med sina användare.

Se nedan för länkar till specifik information kring respektive applikation.

Net iD Enterprise (inloggning via dubbelriktad TLS)

Övergripande information kring Net iD-klienten finns också på Ineras SITHS confluence space.

...

Cachning av PIN-kod (PIN-cache, PIN-SSO)

Cachning av pin-koden har historiskt också kallats för/använts som SSO. Detta är dock en form av SSO som hanteras nere på operativsystemet tillsammans med den mjukvara som används dom drivrutin för att läsa SITHS-kortet. Dvs Net iD Enterprise eller SITHS eID-appen för Windows MD (med SAC minidriver).

Därav kan användarupplevelsen variera beroende på hur klienten är konfigurerad lokalt. Som standard är PIN-SSO aktiverad, vilket medför att användare vid en ny inloggning inte alltid behöver slå in PIN-koden efter att de valt sitt certifikat. Även om IdP:ns SSO-session har avslutats.

OM organisationen valt att inaktivera eller ställa in en kort tid för PIN-SSO kan användaren behöva uppge sin pin-kod vid varje inloggning.

PIN-SSO avslutas annars som regel när:

- Användaren avlägsnar sitt kort från kortläsaren eller

- Datorn startas om

- Timeout för PIN-SSO inträffar

Användarklienter

SITHS eID-klienter

Mobilklienterna laddas ner via App Store eller Google Play. Windowsklienten tillgängliggörs under SITHS eID Windowsklient och organisationer kan välja att distribuera den själva eller att dela länken med sina användare.

Se nedan för länkar till specifik information kring respektive applikation.

Net iD Enterprise (inloggning via dubbelriktad TLS)

Övergripande information kring Net iD-klienten finns också på Ineras SITHS confluence space.

Tabellen nedan visar på verifierade kombinationer av komponenter.

| Operativsystem | Webbläsare | Net iD Enterprise | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

Windows 7+8 | Chrome | Internet Explorer 11 | Edge Chromium |

| Windows 10 | Chrome | Internet Explorer | Edge | Edge Chromium |

| |

Windows 10 | Chrome | Internet Explorer | Edge | Edge Chromium |

| ||||||

Alla Net iD-versioner tidigare än 6.7 anses vara icke fungerande då en allvarlig sårbarhet upptäcktes relaterad till cache-tiden för PIN-koden.

Version 6.7 av Net iD Enterprise finns inte i Ineras paketering eller tillgänglig att ladda ner på Secmakers hemsida.

Vid problem med Net iD Enterprise kan SecMakers supportsida konsulteras för att se vilka versioner som det har rapporterats problem. Idp förvaltningen har inte alltid senaste information kring vilka versioner av Net iD som slutat stödjas även om vi uppdaterar detta dokument i samband med nya Idp releaser.

Från SecMakers Windows 10 sida: https://service.secmaker.com/w10.aspx Uppdaterad senast 2020-09-23.

Cachning av PIN-kod

...

|

Alla Net iD-versioner tidigare än 6.7 anses vara icke fungerande då en allvarlig sårbarhet upptäcktes relaterad till cache-tiden för PIN-koden.

Version 6.7 av Net iD Enterprise finns inte i Ineras paketering eller tillgänglig att ladda ner på Secmakers hemsida.

Vid problem med Net iD Enterprise kan SecMakers supportsida konsulteras för att se vilka versioner som det har rapporterats problem. Idp förvaltningen har inte alltid senaste information kring vilka versioner av Net iD som slutat stödjas även om vi uppdaterar detta dokument i samband med nya Idp releaser.

Från SecMakers Windows 10 sida: https://service.secmaker.com/w10.aspx Uppdaterad senast 2020-09-23.

Systemkrav

...

*) Kompatibilitet för e-tjänster med s k uthoppslösningar kan behöva verifiera att inställningar för IE "Trusted Zones" på den tekniska stödsidan IdP med Edge och IE 11 och Trusted sites.

**) I och med att Microsoft har avslutat sitt stöd för och uppdateringar av IE11 samt legacy Edge är det svårare att få dessa webbläsare att fungera att fungera fullt ut, i alla tjänster, i alla användningsfall och konfigurationer på ett robust sätt. Uppdateras Microsoft OS och IE11/Edge med en ny och oprövad systemuppdatering garanteras det inte att det kommer att fungera initialt med alla kombinationer.

***) I och med att Microsoft har avslutat sitt stöd för och uppdateringar av äldre Windowsversioner ges begränsad support för dessa.

...