Dokumenthistorik

...

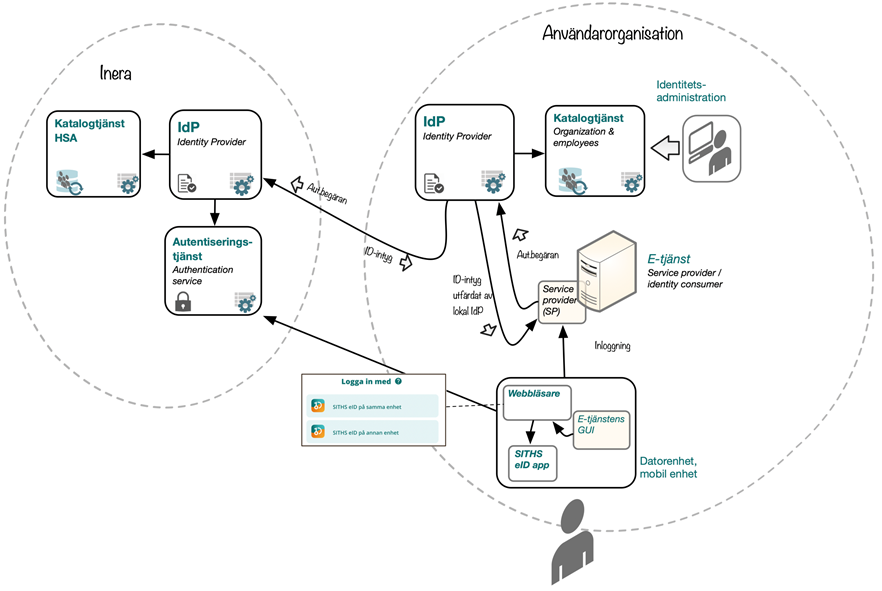

Denna guide har som syfte att stödja organisationer som avser att ansluta en e-tjänst eller lokal IdP till Inera Autentiseringstjänst (mönster 3 nedan).

Övergripande information och val av integrationsmönster

...

- Anmäl intresse, teckna avtal med Inera för valt anslutningsmönsteroch därmed tjänst:

1-2: Se Beställ tjänsten för information om hur en beställning av IdP-anslutning går till

3: Se Beställ anslutning SITHS TODO (denna är placeholder)

- Fakturering påbörjas.

- Fyll i relevant förstudiemall (anslutning mot IdP, 1 och 2 ovan, eller anslutning mot Autentiseringstjänsten) för testanslutning och skicka in för granskning.

- När förstudien är godkänd kan anslutning upprättas mellan den lokala tjänstens testmiljö och testmiljö hos Ineras tjänst (IdP eller Autentiseringstjänsten, beroende på val av integrationsmönster).

- Testa anslutningen och funktionen i test.

- Fyll i ny förstudie för produktionsanslutning, bifoga testrapport som visar att integrationen fungerar som tänkt för de tänkta nyttjandescenarierna.

- När förstudien mot produktion är godkänd kan anslutning ske mellan produktionsmiljöerna.

Se Beställ tjänsten för ytterligare information om hur en beställning av IdP-anslutning går till.

Förutsättningar

Förutsättningar för alla anslutningsmönster

- Användarna har SITHS eID personcertifikat på kort (används för inloggning via windowsklienten, samt för att utfärda Mobilt SITHS eID).

- Den anslutande tjänsten har ett SITHS Funktionscertifikatfunktionscertifikat.

- Det finns en organisation regional/lokal supportorganisation och en plan utrullingsplan för att distribuera SITHS eID-klienterna till användarna samt hålla dessa och utbilda dem i användningen.

- Det finns en livscykelprocess för att hålla eID-klienterna uppdaterade.

Nätverk

- Användarnas SITHS eID-klienter behöver kunna kommunicera med Autentiseringstjänsten och Utfärdandeportalen.

- För att kunna utfärda/administrera Mobilt SITHS eID så måste användarnas browser kunna komma åt Utfärdandeportalen samt den instans av Ineras IdP som Utfärdandeportalen använder sig av för autentisering.För de integrationer som ansluter till Ineras IdP så måste denna vara åtkomlig från användarnas enheter.

- Organisationer som sitter på Sjunet och internet samtidigt behöver välja över vilket nät och hur trafiken skall routas

Detta kan sammanfattas på matrisform.

...

Se

| Kommunikation behövs mellan.. | eID klient | Autentiseringstjänst | Utfärdandeportal | Browser | Ineras IdP |

| eID klient | ja | ja | |||

| Autentiseringstjänst | ja | ||||

| Utfärdandeportal | ja | ja | |||

| Browser | ja | ja | |||

| Ineras IdP | ja |

Se Adresser, brandväggsöppningar & routing för mer detaljerad information.

Distribution av SITHS eID-klienterna

...

- Windows: Ladda ner SITHS eID Windowsklient

- iOS: https://apps.apple.com/se/app/siths-eid/id1498029661

- Android: https://play.google.com/store/apps/details?id=se.inera.authclient.produktion

Mönstren finns på Att ansluta e-tjänster så nedanstående kanske ska kortas/tas bort/komplettera den sidan?

| Expandera | ||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||

Anslutning av lokal e-tjänst till Ineras IdPEn e-tjänst kan ansluta till Ineras IdP som en SAML SP (Service Provider) eller OIDC RP (Relying Party). Vilka autentiseringsmetoder som är tillgängliga för användarna konfigureras i IdP per e-tjänst, det går således att välja vid anslutningen att endast använda ett urval av de autentiseringsmetoder som Ineras IdP tillhandahåller.

Förstudie vid anslutning till IdP. Se Guide till IdP för vidare information om anslutning till Ineras IdP. Åtkomst till Autentiseringstjänsten för existerande anslutningar e-tjänst → IdPE-tjänster som redan nu är anslutna till IdP för autentisering via mTLS m.h.a. Net iD Enterprise behöver utföra följande steg för att få åtkomst till autentisering via Autentiseringstjänsten och SITHS eID-klienterna:

Anslutning av lokal IdP till Ineras IdP (proxy-anslutning)En lokal IdP kan anslutas som en OIDC RP eller SAML SP mot Ineras IdP och agera som en "proxy-IdP". Anslutningen sker (med några undantag) som en vanlig anslutning av en e-tjänst till Ineras IdP.

Tillgängliga attribut för en lokal IdPFörutom attribut som alltid anges i SAML-biljetten eller OIDC-tokens per default (se Attributlista), så är följande attribut tillgängliga för en lokal IdP att begära från Inera IdP:

Anslutning av lokal IdP till Autentiseringstjänsten (direktanslutning)En lokal IdP kan anslutas direkt till Autentiseringstjänsten via Ineras proprietära API.

|

Förutsättningar för

...

direktanslutning av lokal IdP till Autentiseringstjänsten

- Det finns avtal tecknat med Inera.

- HSA-id för tjänsten som önskar ansluta förmedlas för inläsning i Autentiseringstjänsten.

- Den anslutande tjänsten är en central IdP för den anslutande organisationen. Varje kund tillåts ha en ansluten IdP, med eventuellt undantag för exempelvis de största regionerna.

- Denna begränsning ämnar dels till att möjliggöra följsamhet mot referensarkitekturen, som specificerar att autentisering skall centraliseras till en specialiserad tjänst.

- Att hålla nere antalet anslutna tjänster är också avgörande för att kunna säkerställa att anslutna system håller sina anslutningar uppdaterade i takt med att Autentiseringstjänsten förändras.

- Den anslutande IdP:n måste hållas uppdaterad i takt med att Autentiseringstjänsten och dess API:er förändras.

- När nya versioner av API:erna släpps så kommer de gamla API-versionerna att ligga aktiva parallellt med de nya under en övergångsperiod på 6 månader under vilken den anslutande IdP:n måste anpassas för att använda den nya versionen av API:erna.

- Den anslutande IdP:n stödjer appväxling. IdP:n behöver kunna anropa det externa protokollet "siths://" för att kunna autostarta SITHS eID-klienterna vid inloggning "på samma enhet".

- Relying party API:et skyddas av mTLS. För att kunna anropa detta API behöver IdP:n presentera sig med ett SITHS funktionscertifikat (SITHS e-id Function CA v1) vars subject matchar tjänstens HSA-id som läses in i Autentiseringstjänsten vid anslutningstillfället.

...